Comment sécuriser un serveur ?

Vous êtes paranoïaque et avez peur qu’un problème de sécurité touche votre serveur, et que quelqu’un de mal intentionné s’en rende compte ? Rien de plus...

Vous êtes paranoïaque et avez peur qu’un problème de sécurité touche votre serveur, et que quelqu’un de mal intentionné s’en rende compte ? Rien de plus...

Découvrez les conseils et les bonnes pratiques à mettre en place pour optimiser votre présence et favoriser la conversion sur TikTok, Pinterest, Instagram et...

Découvrez nos conseils pour utiliser efficacement un outil CRM. L’article Utiliser un CRM : 6 bonnes pratiques à adopter a été publié sur BDM.

D’après une étude de Littledata, le nombre de pages visitées par session est de 2,6, en moyenne. Cependant, sur les 20 % des sites les plus performants, 4...

La majorité des Français n’accordent toujours pas leur confiance aux principaux réseaux sociaux quant à la confidentialité et à la sécurité de leurs...

Un bilan 2021 relativement positif qui confirme un retour progressif à la normale après de forts changements lié à la COVID-19. L’article E-commerce en...

Les deux outils de retouche photo et de montage vidéo pour les particuliers et les amateurs font peau neuve avec de nouvelles fonctionnalités pour optimiser...

Outre le respect des politiques d’assistance aux vendeurs d’Amazon, vous pouvez attirer davantage de clients. Notamment, dans votre boutique en ligne en...

Présentation de la campagne de prévention lancée par La Macif et Reech sur YouTube en collaboration avec Ludovik. L’article Comment La Macif utilise le...

Pinterest annonce de nouvelles fonctionnalités à destination des annonceurs, qui favorisent la collaboration avec des créateurs. L’article Pinterest...

Vous êtes paranoïaque et avez peur qu’un problème de sécurité touche votre serveur, et que quelqu’un de mal intentionné s’en rende compte ? Rien de plus normal : le...

Vous êtes paranoïaque et avez peur qu’un problème de sécurité touche votre serveur, et que quelqu’un de mal intentionné s’en rende compte ? Rien de plus normal : le nombre de failles de sécurité explose.

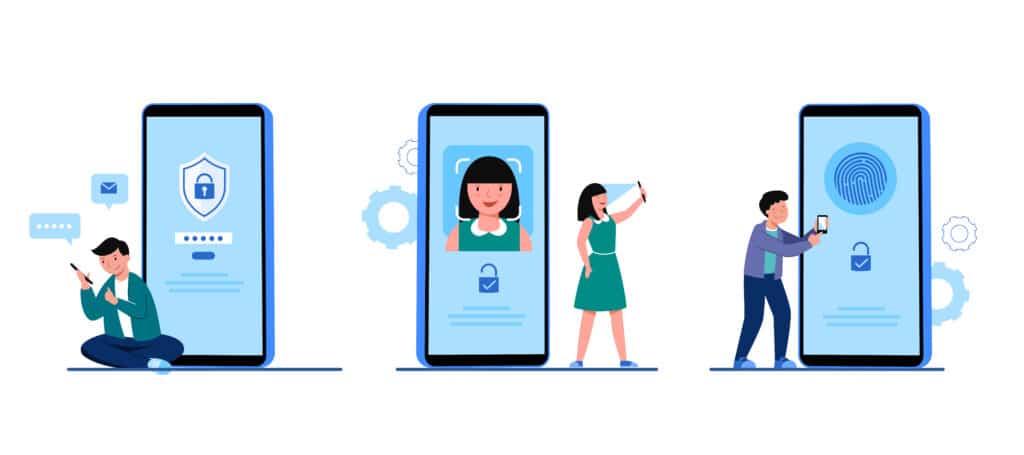

La sécurisation des serveurs est essentielle, car les cybercriminels ciblent ces serveurs en priorité, car c’est l’endroit ou les données sensibles sont stockées. Il est important de s’assurer que des mesures de sécurité robustes sont intégrées aux systèmes et aux applications afin de maintenir un réseau informatique sécurisé.

Les problèmes de piratage ont augmenté au cours des derniers mois (plus encore pendant la pandémie de Covid-19) avec l’augmentation du télétravail. Pourtant, il existe un certain nombre de mesures que les entreprises peuvent prendre afin de garantir un niveau plus élevé de sécurité.

Nous avons pensé qu’il serait utile de jeter un coup d’œil à certaines de ces mesures, que vous pouvez prendre pour assurer la sécurité de votre serveur.

Vous devez définir une politique de mot de passe, qui doit être respectée par tous les membres ayant accès au serveur. Parmi les recommandations les plus courantes, celles qui composent la liste ci-dessous :

HTTPS est la version sécurisée de HTTP, et sert de protocole de communication pour sécuriser la communication entre deux systèmes, par exemple un navigateur et un serveur web. Toute information entrant et sortant de votre serveur est automatiquement cryptée lorsque SSL est présent sur le serveur web.

Cela empêche notamment un hacker de mettre la main sur les informations sensibles de vos visiteurs. Le protocole HTTPS utilise le protocole SSL/TLS pour le cryptage et l’authentification. Il crypte les requêtes et les réponses HTTP, afin que les attaquants ne voient que des caractères aléatoires au lieu des détails d’une carte de crédit, par exemple.

Vous pouvez faire en sorte que votre serveur utilise le protocole SSL pour son serveur web en achetant un certificat SSL premium (tel que Komodo) et en configurant votre serveur pour qu’il l’utilise, ou en utilisant Let’s Encrypt pour appliquer un certificat SSL gratuit : leur outil de ligne de commande « certbot » peut vous aider à faire mettre en place le protocole SSL en quelques minutes. J’ai écrit un article qui peut vous aider, si vous ne savez pas comment choisir votre certificat SSL.

Il est toujours utile de mettre à jour régulièrement votre serveur, pour protéger votre système d’exploitation contre les pirates.

Évidemment, ce n’est pas suffisant, vous devez également vous assurez de mettre à jour régulièrement votre système de gestion de contenu, tel que WordPress ou Prestashop, ainsi que leurs thèmes, et extensions. Un logiciel ou plugin obsolète peut contenir des failles de sécurité connues des utilisateurs malveillants : souvent, la révélation publique d’une faille de sécurité précède une mise à jour. Autrement dit, la faille est connue de tous, il ne reste plus qu’à l’exploiter…

Il est également recommandé de désactiver et même de supprimer tous les services inutiles qui ne sont pas essentiels à la fonctionnalité de votre serveur.

Par défaut, la plupart des systèmes d’exploitation (basés sur Linux) sont fournis avec un outil de gestion des services. Vous pouvez l’utiliser pour désactiver et supprimer les services concernés.

Autre exemple, si votre site Web est propulsé par WordPress, vous devez supprimer tous les plugins et thèmes inutilisés pour le protéger des attaques : moins vous fournirez d’informations sur votre site, plus la base sur laquelle un pirate pourrait lancer une attaque sera réduite.

Ce passage fait directement écho au précédent : conserver des ports ouverts ne pose pas de risque de sécurité particulier, et ils sont parfois nécessaires pour la communication entre différents services ou applications. Il est même obligatoire que certains ports soient activés, comme les ports 80 et 443 pour les connexions HTTP ou HTTPS, ou encore le port SSH que vous avez sélectionné.

Si vous avez réalisé une installation système minimale ne comprenant qu’un petit nombre d’applications tierces, le nombre de ports supplémentaires requis est limité. Ces ports ouverts ne deviennent un risque que lorsque le programme l’utilisant comporte une faille de sécurité, et qu’un pirate en profite.

Comme nous avons vu plus haut, plus le nombre d’applications est élevé, plus le danger potentiel augmente, et il est donc logique de protéger votre serveur contre de telles attaques, en bloquant tous les ports ouverts inutilement. Presque tous les systèmes d’exploitation ont déjà installé par défaut un outil permettant de créer des règles fixes pour réguler le trafic, y compris la possibilité de définir les ports souhaités, ou indésirables.

Il est également recommandé d’analyser votre serveur régulièrement, pour détecter tout logiciel malveillant et le supprimer avant qu’il ne porte atteinte à la sécurité de votre serveur. Si les logiciels malveillants sont rares sur les distributions Linux, ils ne sont pas inexistants.

ClamAV est l’un des meilleurs outils de recherche de logiciels malveillants pour Linux. Il analyse votre serveur et supprime automatiquement les logiciels ou les fichiers malveillants. Il prend en charge plusieurs formats de fichiers, notamment les documents, les exécutables et les archives.

Vous pouvez installer configurer un pare-feu pour empêcher toute connexion non autorisée vers (ou depuis) votre serveur. Presque toutes les distributions Linux intègrent un logiciel de pare-feu ou peuvent facilement être ajoutées.

CSF, également connu sous le nom de ConfigServer Security & Firewall, est un pare-feu gratuit qui peut être utilisé pour protéger votre serveur contre différents types d’attaques. Il vérifie les échecs d’authentification de connexion sur votre serveur SSH, votre serveur de messagerie, votre serveur FTP, cPanel, DirectAdmin et Webmin et peut les bloquer immédiatement. CSF est également capable de détecter de nombreuses attaques, telles que le balayage de ports et les attaques par force brute pour de nombreux services.

Un hacker qui veut accéder à votre serveur (ou aux applications qui sont exécutées sur celui-ci) possède plusieurs options pour le faire. L’un des types d’attaques les plus simples et les plus courantes est la méthode dite par force brute. Dans ce cas, le pirate essaie d’accéder aux mots de passe à l’aide d’un outil qui essaie une option après l’autre.

Cependant, plus vous avez été prévoyant et prudent dans votre politique de mots de passe, moins il a de chances que cette méthode soit efficace. Gardez à l’esprit que, si vous offrez un service avec une option de création de compte, tous les utilisateurs ne seront pas aussi consciencieux et prudents qu’il est recommandé.

Heureusement, aucun logiciel complexe et coûteux n’est nécessaire pour se protéger contre de telles attaques : comme chaque tentative de connexion est enregistrée, traitée puis enregistrée dans des fichiers logs de votre serveur, des outils d’analyse simples peuvent vous aider.

Fail2ban (Linux-/POSIX-Systeme) ou RdpGuard (Windows) vérifient les fichiers logs, détectent les comportements inhabituels et bloquent l’adresse IP des utilisateurs suspects. Vous pouvez régler vous-même le nombre de tentatives infructueuses nécessaires avant le blocage de l’IP, ainsi que la durée effective du blocage.

SSH est le protocole le plus utilisé pour se connecter à un serveur distant. La plupart des gens utilisent SSH pour se connecter et gérer leurs serveurs distants, à l’aide d’un mot de passe.

Pour accéder à un serveur via SSH, le port 22 est dédié : il est automatiquement configuré lorsque vous avez installé votre système. Un hacker qui recherche un système perméable fera donc principalement ses tentatives d’attaque via ce port.

Toutefois, en définissant un port différent pour ces connexions, vous minimisez considérablement le risque d‘accès non désiré. Il suffit pour cela simplement d’ouvrir le fichier de configuration SSH avec l’éditeur de texte de votre choix, puis de rechercher la ligne appropriée et remplacer le port 22 par un numéro de votre choix.

Pour finir avec SSH, vous pouvez, au lieu d’utiliser un mot de passe, utiliser l’authentification par clé pour vous connecter à votre serveur distant : chaque utilisateur possède alors une clé publique et une clé privée. La clé privée est conservée par l’utilisateur, et la clé publique est placée sur le serveur.

Une clé SSH comporte plus de bits qu’un mot de passe, et n’est pas facilement « craquable » facilement. Vous devez garder votre clé privée en sécurité – ne la partagez avec personne.

Vous n’arrivez pas à sécuriser votre serveur ? Faites appel à un expert de la sécurité des systèmes d’entreprise sur Codeur.com !

Abonnez-vous pour recevoir notre sélection des meilleurs articles directement dans votre boîte mail.

Nous ne partagerons pas votre adresse e-mail.