Comment réaliser un audit de cybersécurité ?

27 000 ! C’est le nombre de vulnérabilités découvertes dans les systèmes informatiques en 2023. Face à une hausse de 45 % des...

27 000 ! C’est le nombre de vulnérabilités découvertes dans les systèmes informatiques en 2023. Face à une hausse de 45 % des...

Traduire des documents financiers, économiques et administratifs est une tâche de haute précision qui fait appel à tout un panel de compétences. Loin...

Lancer une micro-entreprise tout en conservant un CDI est un défi de taille, mais avec une stratégie claire et une organisation rigoureuse, il est tout à fait...

Dans le domaine du référencement, les mises à jour de l’algorithme de Google jouent un rôle clé pour déterminer comment les sites sont classés dans les...

La post-production est une étape cruciale dans le processus de création vidéo. C’est à ce moment-là que la magie opère, transformant des séquences brutes en...

Découvrez 10 extensions Chrome destinées aux rédacteurs web, leur permettant d’augmenter leur productivité tout comme la qualité de leurs écrits.

Microsoft déploie enfin une seule et unique application Teams au sein de laquelle vous pouvez lier vos comptes personnel et professionnel.

Le numérique est un secteur en plein essor et qui offre de très belles perspectives aux professionnels du digital souhaitant faire carrière dans ce domaine.

La création de présentations dynamiques, animées par des avatars IA, est de plus en plus populaire. Synthesia fait partie de ces plateformes particulièrement...

De BIRDS OF A FEATHER de Billie Eilish à Please Please Please de Sabrina Carpenter, découvrez les morceaux les plus prisés des utilisateurs de TikTok durant...

27 000 ! C’est le nombre de vulnérabilités découvertes dans les systèmes informatiques en 2023. Face à une hausse de 45 % des cyber-extorsions touchant les...

27 000 ! C’est le nombre de vulnérabilités découvertes dans les systèmes informatiques en 2023. Face à une hausse de 45 % des cyber-extorsions touchant les entreprises et administrations, il est urgent pour les TPE et PME de renforcer leur cybersécurité.

Une intrusion réussie peut avoir des conséquences désastreuses sur la production, les ventes et l’image de votre entreprise. Elle peut même être préjudiciable pour vos clients, en cas de fuite de données privées et sensibles. Afin d’anticiper d’éventuelles attaques, d’identifier vos failles et de vous conformer au RGPD, il est recommandé de réaliser un audit de cybersécurité.

Un audit de cybersécurité vous permet de passer au crible votre infrastructure, vos pratiques, et vos systèmes pour détecter les vulnérabilités avant qu’elles ne soient exploitées par des cybercriminels.

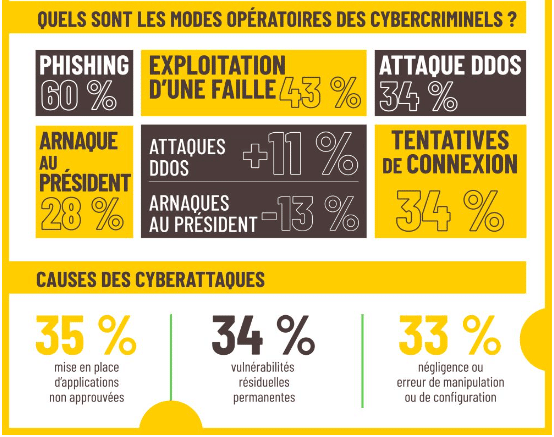

Le graphique ci-dessous, proposé par BPI France, illustre les principales méthodes utilisées par les pirates :

Le phishing, avec 60 % des attaques, reste la menace la plus courante, tandis que 43 % des attaques exploitent une faille non corrigée. Ces chiffres démontrent clairement l’importance de l’audit de sécurité pour identifier et corriger ces failles avant qu’elles ne soient exploitées.

De plus, les causes des cyberattaques, comme l’utilisation d’applications non approuvées (35 %), des vulnérabilités résiduelles (34 %) et des erreurs de configuration (33 %), soulignent la nécessité de procédures de sécurité rigoureuses et de tests réguliers.

De plus, les résultats de l’audit vous aident non seulement à anticiper les menaces, mais aussi à vous assurer que vous respectez les exigences du RGPD, évitant ainsi de lourdes sanctions.

Pour être efficace, cet audit doit être minutieusement organisé et structuré. En suivant les cinq étapes suivantes, vous vous assurez de n’oublier aucun aspect important.

La première étape d’un audit de cybersécurité est de définir clairement vos objectifs. Cherchez-vous à identifier des failles spécifiques ? À vérifier la conformité avec le RGPD ? Ou peut-être à évaluer la résilience de votre infrastructure face à une cyberattaque ?

Une fois le but déterminé, sélectionnez les systèmes, réseaux et applications qui seront analysés. Identifiez également les systèmes ayant besoin d’une maintenance de sécurité régulière.

Pour une petite entreprise, il est tentant de limiter le périmètre pour réduire les coûts. Cependant, évitez de négliger les éléments clés comme les accès à distance, les équipements mobiles des employés et les systèmes de sauvegarde, qui sont souvent des cibles privilégiées des cyberattaques.

Une fois le périmètre défini, l’audit de cybersécurité commence par une collecte approfondie des informations. Cela inclut la revue des documents existants (politiques de sécurité, schémas réseau), des interviews avec les responsables informatiques, et une observation sur le terrain des pratiques en vigueur.

Nos conseils :

Selon une enquête du CESIN, 65 % des entreprises déclarent que les cyberattaques ont eu un impact sur leur business, avec des perturbations de production pour 24 % d’entre elles. Pour éviter ces conséquences néfastes, vous devez comprendre où se situent vos vulnérabilités et les prioriser en fonction de leur potentiel destructeur.

Pour ce faire, commencez par cartographier l’ensemble de vos actifs numériques : serveurs, bases de données, applications, etc. Puis évaluez chaque élément pour identifier les faiblesses éventuelles, en vous concentrant sur les points d’entrée les plus critiques, comme les accès à distance et les interfaces publiques.

La phase de test est nécessaire pour identifier les failles que l’analyse des risques pourrait avoir manquées. Deux types de tests sont particulièrement utiles pour les TPE et PME :

Ce test automatisé détecte les failles de sécurité dans vos systèmes, logiciels et réseaux. Le scan de vulnérabilités est essentiel pour une surveillance continue, car il permet de repérer et de corriger rapidement les portes dérobées inopportunes.

Par exemple, après avoir installé un nouvel environnement de serveur, une PME peut utiliser une solution comme Nessus, OpenVAS, Intruder, Orca Security ou encore Nuclei, pour s’assurer qu’aucune configuration erronée ou mise à jour manquante n’expose le serveur à des risques inutiles.

Ce type de test consiste à simuler une attaque réelle sur votre système pour identifier les failles que des hackers pourraient exploiter. Les outils utilisés incluent souvent Metasploit, une plateforme puissante qui permet de tester et de valider les vulnérabilités par l’exploitation, ou Burp Suite pour tester la sécurité des applications web.

Par exemple, imaginons qu’une boutique en ligne réalise un pentest et découvre que son système de gestion de contenu (CMS) présente une faille critique permettant un accès non autorisé. Grâce à cette étape de l’audit de sécurité, elle peut rapidement corriger cette anomalie et éviter une attaque qui aurait pu entraîner la fermeture temporaire de son site – un scénario malheureusement rencontré par 22 % des entreprises, selon le CESIN.

Ces deux types de tests sont complémentaires : tandis que le scan de vulnérabilités fournit une vue d’ensemble rapide et continue, les tests de pénétration plongent plus en profondeur pour évaluer la robustesse de vos défenses face à des scénarios d’attaque spécifiques.

Après les tests de sécurité, il est temps de documenter les résultats, dans un PDF ou un document Word par exemple, afin de garantir une accessibilité facile.

Ce fichier doit inclure une analyse détaillée des vulnérabilités identifiées, une évaluation des risques associés et des recommandations pour les corriger. Cependant, cette documentation ne suffit pas à elle seule ; il faut la traduire en un plan d’action concret !

Cette feuille de route, qui s’adresse principalement à l’équipe IT, aux responsables de la sécurité informatique et à la direction, doit :

Enfin, chaque action corrective doit être suivie et évaluée pour s’assurer de son efficacité.

Un audit de cybersécurité n’est pas une démarche ponctuelle, mais un processus continu. Après la mise en œuvre des mesures correctives, il est important de planifier un suivi régulier pour vérifier l’efficacité des solutions mises en place.

Pour une TPE ou PME, la cybersécurité peut sembler complexe, mais elle est garante de la pérennité d’une entreprise. Pour réaliser un audit sur mesure, adapté à vos besoins et à votre budget, faites appel à un consultant en cybersécurité sur Codeur.com.

Abonnez-vous pour recevoir notre sélection des meilleurs articles directement dans votre boîte mail.

Nous ne partagerons pas votre adresse e-mail.